Czynnik błędu pracownika – co to jest?

Nie jest to pojęcie jednoznacznie zdefiniowane w kontekście cyber bezpieczeństwa, gdyż błędy pracowników dzielą się często na różne rodzaje. Naszym zdaniem wyróżnić można 2 kategorie błędów:

- Błędy pracownika ("dawanie się nabrać") w atakach socjotechnicznych;

- Błędy profesjonalne wywołane przez samych pracowników, w tym:

- Przypadkowe wysłanie istotnych / wrażliwych danych złemu odbiorcy;

- Przypadkowa publikacja istotnych / wrażliwych danych w sieci;

- Nieprawidłowa bądź niekompletna konfiguracja zasobów informatycznych (systemu bądź urządzenia), czyniąc je publicznie dostępnymi.

Jaki jest współczynnik błędu dla tego typu pracowników?

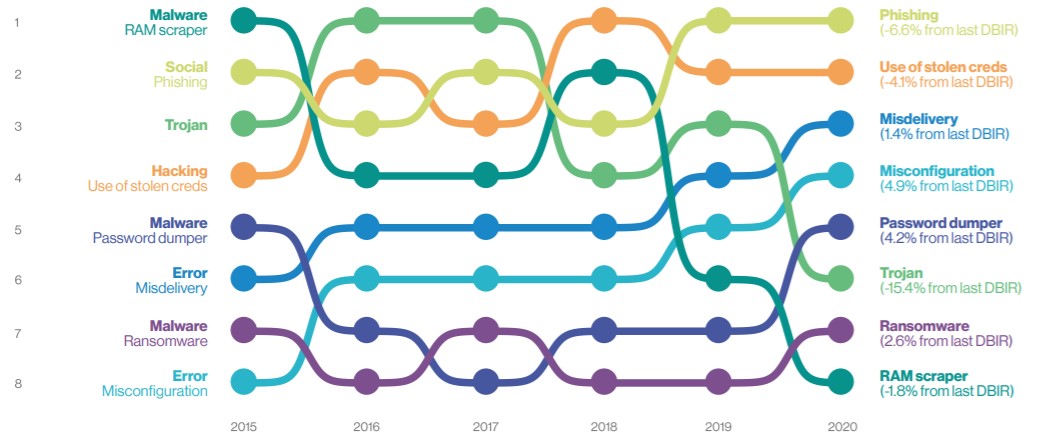

Jednym z najlepszych dostępnych badań w tematyce zagrożeń cyber ochrony jest Raport Verizon nt. Naruszeń Ochrony Danych (obecnie dostępny w wersji na rok 2020). Badanie zawiera bardzo interesujący wykres ukazujący trendy w różnych typach ataków na przeciągu ostatnich 5 lat.

Raport Verizon nt. Naruszeń Ochrony Danych na Rok 2020

Jak widać z przedstawionych danych, phishing, błędne wysyłanie informacji oraz błędna konfiguracja zasobów informatycznych przodowały w roku 2020 pośród typów ataków, stale rosnąc od roku 2015. Równocześnie drugi typ ataku z kradzieżą praw dostępu (posłużenie się wykradzionymi danymi logowania) jest tak naprawdę często efektem jednego z wyżej wymienionych błędów pracownika (np. kradzieży danych dostępowych na skutek ataku phishingowego).

Co można zrobić?

Wyraźnie widać, iż jednym z kluczowych elementów w zarządzaniu zagrożeniami cyber bezpieczeństwa ze strony błędów pracownika jest szkolenie użytkownika końcowego. Skutecznie redukuje to ryzyko popełnienia błędu przez pracownika i otwarcia np. zainfekowanego adresu online otrzymanego w e-mailu phishingowym. Tego typu szkolenie redukuje również ryzyko przypadkowego wycieku informacji dzięki ustaleniu pewnych norm bezpieczeństwa, pod kątem których szkoleni są pracownicy.

Rzecz jasna, to nie wszystko. Aby zapewnić skuteczne zarządzanie bezpieczeństwem informatycznym, konieczne jest również odpowiednie szkolenie informatyków, a także wdrożenie systemu zarządzania w celu zapewnienia, że konfiguracja i konserwacja kluczowych zasobów informatycznych są monitorowane i kontrolowane. Informatycy muszą nie tylko regularnie sprawdzać, jak są skonfigurowane ich wymogi bezpieczeństwa, lecz również zadbać, aby były zainstalowane najnowsze aktualizacje zabezpieczeń.

Źródła wykorzystane w artykule:

https://www.verizon.com/business/resources/reports/dbir/